数据显示,2017年2017年恶意软件攻击总量达到93.2亿,同比增长18.4%,勒索攻击在2016至2017年间从6.38亿次下降到1.84亿次。然而,勒索软件变体的数量增加了101.2%,平均每个组织每年会遭到近900次隐藏在安全套接层/传输层安全(SSL/TLS)加密中基于文件的攻击。

在严峻的网络安全环境下,网络安全军备竞赛已然成为不可忽视的新课题,来自SonicWall公司发布的2018年度威胁报告显示:在2017年,SonicWall共发现了93.2亿次恶意软件攻击,并在该年通报超过12,500个新的通用漏洞与披露(CVE)。值得一提的是,网络攻击正在成为企业、品牌、运营和金融面临的首要风险。

“业务、隐私和相关数据面临的风险与日俱增,对网络安全风险产生的顾虑已经超过对一些较为传统业务的担忧。” SonicWall首席执行官Bill Conner表示“随着网络军备竞赛持续升级,SonicWall最新的数据和调查结果揭示了一系列战略性的打击和应对之策。通过分享切实可行的情报,我们能够一同改进业务并加强安全保护,以防御目前大多数的恶意威胁和犯罪分子。”

安全行业的进展

尽管WannaCry、Petya、NotPetya和Bad Rabbit等勒索软件攻击频频发生,勒索软件攻击在2017年并未像预期那样增多。全年的数据显示,勒索软件攻击在2016至2017年之间从6.38亿次减少到1.84亿次。

与SonicWall在2016年记录的6.38亿次攻击相比,勒索软件攻击次数减少71.2%;从地区的角度来看,美洲地区受到的攻击最多,占2017年勒索攻击总量的46%,欧洲地区占2017年勒索攻击总量的37%。

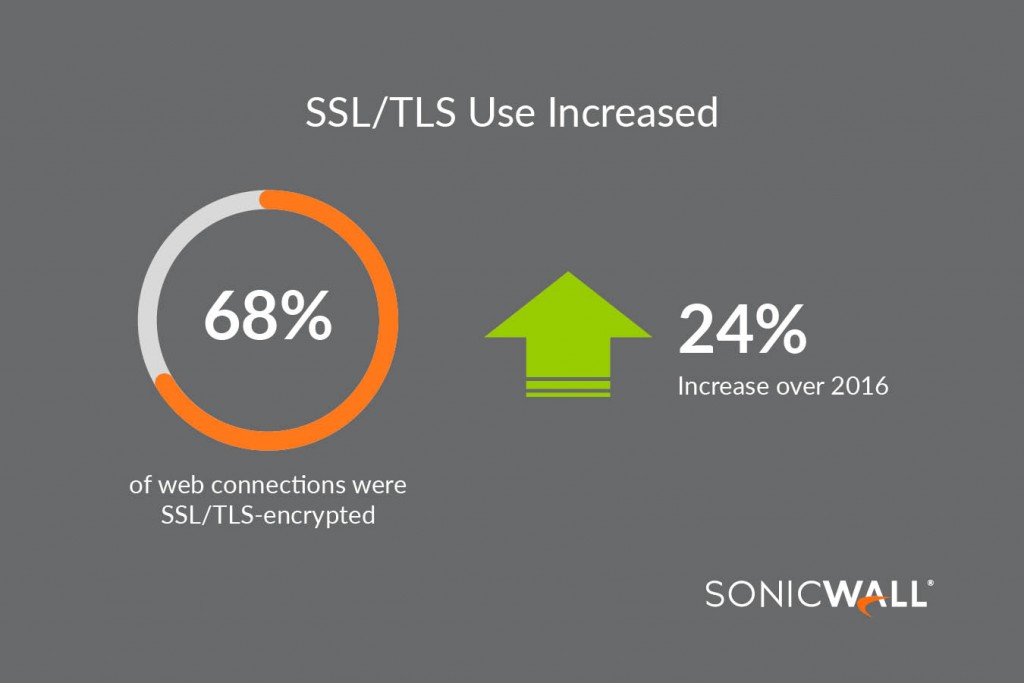

2017年,SSL/TLS加密的Web流量再次大幅增涨,为网络犯罪分子和威胁载体在加密流量中隐藏恶意代码带来了更多机会。

数据显示,SSL/TLS加密流量增加了24%,SSL/TLS加密流量占2017年总流量的68%,为此,企业机构开始实施SSL/TLS 流量深度数据包检测(DPI)等安全控制功能,以有效检测并削弱加密流量中的攻击。

攻击套件的效果受到影响

由于大多数浏览器不再支持Adobe Flash,2017年并未发现重大的Flash漏洞。然而,这并没有阻止威胁载体尝试新的策略。

SonicWall为针对Microsoft Edge浏览器的攻击提供保护,在2017年,SonicWall检测到此类攻击较上年相比增长了13%。同事,SonicWall还保护主流的Adobe产品,包括Acrobat、Acrobat DC、Reader DC和Reader,并观察到针对这些软件的攻击数量总体上有所减少。

执法行动力挽狂澜

对网络犯罪分子的重大抓捕行动持续打击恶意软件供应链,并影响新的黑客与开发者的崛起。执法机构通过逮捕恶意软件开发者和破坏者并对其定罪,正不断产生积极的影响。

值得一提的是,国家机构和国际执法机构之间的协作正在加大打击全球网络威胁的力度。

Chertoff Group董事长、前美国国土安全部部长Michael Chertoff表示:“稳定网络军备竞赛需要政府、执法机构和私人部门之间采取负责、透明且敏捷的协作。就像我们在2017年所看到的,联合行动有力地打击了网络犯罪分子和威胁载体,推动了打击高级攻击的工具和有效载荷的开发和部署,也遏止了犯罪分子将来参与针对机构、政府、企业和个人的恶意活动。”

网络犯罪分子的进展

虽然勒索软件攻击的总量同比大幅减少,但是勒索软件变体的数量自2015年以来一直呈上升趋势。变体数量的增加以及相关的1.84亿次攻击意味着勒索软件仍是广泛存在的威胁。

其中,勒索软件变体的数量在2017年增加了101.2%,SonicWall Capture实验室的威胁研究人员在2017年创建了2,855个新的独特勒索软件特征码,高于2016年所发布的1,419个。

SSL加密仍旧藏匿网络攻击

黑客和网络犯罪分子持续对其恶意软件代码进行加密,以绕过传统的安全控制。SonicWall以来自现实的真实数据揭示了加密流量中隐藏的恶意软件和其它攻击的数量。

与往年相比,加密被更多地用于合法流量和恶意代码的交付,SonicWall Capture实验室发现,平均每个SonicWall防火墙每天检测到60个基于文件的恶意软件传播企图。如果没有SSL解密功能,平均每个组织每年会遭到近900次隐藏在SSL/TLS加密流量中的基于文件的攻击

Gartner的RuggeroContu和Lawrence Pingre表示:“行业报告显示,高达41%的攻击或恶意软件流量正在利用加密来造成困扰,意味着安全Web网关等流量分析解决方案和Web交易解决方案都必须具备解密SSL流量的功能才能有效发挥保护作用。”

恶意软件的相互组合

2017年,没有任何一个单一攻击能达到Darknet黑客工具Angler或Neutrino在2016年所处的水平。很多恶意软件开发者利用其他人的代码组合成新的恶意软件,给仅基于特征码的安全控制带来了更大压力。SonicWall Capture实验室使用机器学习技术来检查每个恶意软件,并将其归类为独特的恶意软件或已存在的恶意软件。

SonicWall在2017年收集到5,600万个独特恶意软件样本,比2016年略微下降6.7%,而2017年的独特恶意软件样本总量与2014年相比高出51.4%。

芯片处理器、物联网正成为新兴战场

网络犯罪分子正在把新的攻击技巧用于先进技术领域,特别是芯片处理器。内存将成为下一个各组织打击网络犯罪分子的重大战场

现代恶意软件开发者采用先进的技术,包括定制加密、混淆和打包,以及在沙箱环境中表现出正常的行为,从而让恶意行为继续隐藏在内存中,企业机构将很快需要采用先进的技术,来检测和阻止未表现出任何恶意行为并通过定制加密自我隐藏的恶意软件

SonicWall首席技术官John Gmuender表示:“沙箱技术在分析最现代的恶意软件时经常无法起到作用。实时的深度内存检测则非常快速和精确,并能防御复杂的攻击。在这些攻击中,恶意软件最强大武器的曝光时间仅为不到100纳秒。“

京公网安备 11010202008829号

京公网安备 11010202008829号